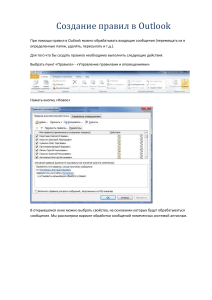

СОДЕРЖАНИЕ СОДЕРЖАНИЕ .......................................................................................... 2 ВВЕДЕНИЕ ................................................................................................ 3 ГЛАВА 1. ТЕОРЕТИЧЕСКАЯ ЧАСТЬ ..................................................... 5 1.1 Экономическая и информационная безопасность торгового центра ............................................................................................................................ 5 1.2 Классификация угроз безопасности торгового центра ................... 5 1.3 Методы обеспечения безопасности компьютерной сети ................ 7 1.3.1 Защита паролем ........................................................................... 7 1.3.2 Криптографические методы защиты .......................................... 7 1.3.3 Привязка программ и данных ..................................................... 8 1.3.4 Антивирусное программное обеспечение .................................. 8 1.3.5 Межсетевое экранирование ...................................................... 10 ГЛАВА 2. ПРОЕКТНАЯ ЧАСТЬ ............................................................ 12 2.1 Настройка сервера ........................................................................... 12 2.2 Разграничение прав доступа ........................................................... 15 2.3 Защита и фильтрация сети с помощью сервиса SkyDNS .............. 17 2.4 Установка и настройка межсетевого экрана на сервере................ 24 2.5 Установка антивируса Kaspersky.................................................... 26 ЗАКЛЮЧЕНИЕ ........................................................................................ 28 СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ И ЛИТЕРАТУРЫ .. 29 ВВЕДЕНИЕ Возникновение компьютерных сетей с целью упрощения рабочего процесса и разделение членов предприятия на группы для выполнения определённых функций, повлекло за собой появления целого ряда задач, связанных с обеспечением созданных сетей и постоянным наблюдением за их работоспособностью. Со временем на предприятиях стали организовывать отдельно независимые отделы, которые выполняли функцию администрирования компьютерной сети предприятия и назывались ITотделами. При создании компьютерной сети в крупном предприятии необходимо учитывать большое количество критериев, что и составляет сложность сетевого администрирования. Актуальность заключается в тенденциях современного развития компьютерных сетей. Так как компьютерные сети проникли во все сферы деятельности человека, даже посещение торгового центра не исключает необходимость подключения к Wi-Fi-сети, сохранение безопасности посетителей посредствам IP-камер, приобретение товара при помощи onlineкасс, всё это не иначе как взаимосвязь современного мира с компьютерными технологиями. Цель курсовой работы: обеспечение безопасности компьютерной сети программно-техническими средствами; неукоснительное соблюдение требований по эксплуатации сетевой инфраструктуры. Задачи: 1. На основе выбранной или созданной топологии компьютерной сети (при изучении ПМ.02 «Организация сетевого администрирования») описать установку и настройку: межсетевого экрана на сервере; антивирусного ПО фильтрации трафика; 3 2. Развернуто описать требования по эксплуатации сетевой инфраструктуры и предусмотреть их соблюдение. Объект исследования: работоспособная сегментированная компьютерная сеть, с корректно настроенными межсетевым экраном, антивирусным ПО, программами фильтрации трафика и методов защиты персональных данных пользователей. Предмет исследования: методы обеспечения безопасности компьютерной сети. 4 ГЛАВА 1. ТЕОРЕТИЧЕСКАЯ ЧАСТЬ 1.1 Экономическая и информационная безопасность торгового центра Безопасность (с точки зрения экономики) – это интегральная системная характеристика сложных объектов, которая зависит от надежности элементов, устойчивости и стабильности показателей, управляемости параметров и живучести объекта в целом. Экономическая безопасность предприятия – это такое состояние коммерческой, финансовой, производственной и любой другой деятельности на предприятии, при которой невозможно или затруднительно нанести экономический ущерб данному предприятию. Следует выделить два основных класса угроз информационной безопасности: 1. Непреднамеренные или случайные действия, выражающиеся в неадекватной поддержке механизмов защиты и ошибками в управлении (например, если пользователи пишут пароли на бумажках и приклеивают их к мониторам, ни о какой защите информации не может быть и речи). 2. Преднамеренные угрозы – несанкционированное получение информации и несанкционированная манипуляция данными, ресурсами и самими системами (например, попадание накопителей на жестких (оптических) дисках и магнитных лентах в руки посторонних лиц часто приводит к утечке конфиденциальной информации) [2]. 1.2 Классификация угроз безопасности торгового центра Классификация угроз безопасности может быть осуществлена разделением угроз на связанные с внутренними и внешними факторами. 5 К внутренним непреднамеренным относят угрозы, связанные с отказами вычислительной и коммуникационной техники, ошибками программного обеспечения, персонала, другими внутренними непреднамеренными воздействиями [1]. Отдельно следует выделить угрозы, связанные с преднамеренными ошибками, возникающие за пределами бизнеса. К таким угрозам относят следующее: несанкционированный доступ к информации, хранящейся в системе; ввод в программные продукты и проекты “логических бомб”, которые срабатывают при выполнении определенных условий или по истечении определенного периода времени и частично или полностью выводят из строя компьютерную систему; разработка и распространение компьютерных вирусов; небрежность в разработке, поддержке и эксплуатации программного обеспечения, приводящие к краху компьютерной системы; изменение компьютерной информации и подделка электронных подписей; хищение информации с последующей маскировкой (например, использование идентификатора, не принадлежащего пользователю, для получения доступа к ресурсам системы); перехват (например, нарушение конфиденциальности данных и сообщений); Множество факторами, непреднамеренных обусловлено влиянием угроз, связанных воздействий, с внешними неподдающихся предсказанию (например, угрозы связанные со стихийными бедствиями, техногенными, политическими, экономическими, социальными факторами, развитием информационных и коммуникационных технологий, другими внешними воздействиями). 6 1.3 Методы обеспечения безопасности компьютерной сети 1.3.1 Защита паролем Парольная защита основывается на том, что для того, чтобы использовать какой-либо ресурс, необходимо задать пароль. У парольной защиты есть недостатки - слабая защищенность коротких паролей, которые с помощью специальных программ можно быстро раскрыть простым перебором. При выборе пароля нужно соблюдать ряд требований: пароль не должен состоять менее, чем из восьми символов; не использовать один и тот же пароль для доступа к разным ресурсам; не использовать старый пароль повторно; менять пароль как можно чаще. В сетях пароли могут использоваться самостоятельно, а также в качестве основы для различных методов аутентификации. 1.3.2 Криптографические методы защиты Криптографические методы защиты основываются на шифровании информации и программ. Готовое к передаче сообщение - будь то данные, речь либо графическое изображение того или иного документа, обычно называется открытым, или незащищенным текстом. Такое сообщение в процессе передачи по незащищенным каналам связи может быть легко перехвачено. Для предотвращения несанкционированного доступа к сообщению оно зашифровывается, преобразуясь в закрытый текст. Санкционированный пользователь, получив сообщение, дешифрует его обратным преобразованием криптограммы. В результате чего получается исходный открытый текст [5]. Шифрование может быть симметричным и асимметричным. Симметричное шифрование использует один и тот же секретный ключ для шифровки и дешифровки. Основным недостатком симметричного шифрования является то, что секретный ключ должен быть известен и 7 отправителю, и получателю. С одной стороны, это ставит новую проблему рассылки ключей. При ассиметричном шифровании для шифрования используется один общедоступный ключ, а для дешифрования - другой, являющийся секретным, при этом знание общедоступного ключа не позволяет определить секретный ключ. Существенным недостатком асимметричных методов является их низкое быстродействие, поэтому их приходится сочетать с симметричными. Так, для решения задачи рассылки ключей сообщение сначала симметрично шифруют случайным ключом, затем этот ключ шифруют открытым асимметричным ключом получателя, после чего сообщение и ключ отправляются по сети. 1.3.3 Привязка программ и данных Привязка программ и данных к конкретному компьютеру (сети или ключу). Идея этого метода заключается в том, чтобы включить в данные или в программу параметры или характеристики конкретного компьютера, что сделает невозможным чтение данных или выполнение программ на другом компьютере [10]. Различные модификации этого метода применительно к сети могут требовать или выполнение всех операций на конкретном компьютере, или активного соединения сети с конкретным компьютером. Метод "привязки" может значительно повысить защищенность сети. 1.3.4 Антивирусное программное обеспечение Антивирусное ПО – специализированное ПО для обнаружения компьютерных вирусов, а также нежелательных (считающихся вредоносными) программ и восстановления заражённых (модифицированных) 8 такими программами файлов и профилактики — предотвращения заражения (модификации) файлов или операционной системы вредоносным кодом [3]. Основные виды антивирусного ПО: программы-детекторы обеспечивают поиск и обнаружение вирусов в оперативной памяти и на внешних носителях, и при обнаружении выдают соответствующее сообщение. Различают детекторы универсальные и специализированные; программы-доктора (фаги) не только находят зараженные вирусами файлы, но и "лечат" их, т.е. удаляют из файла тело программы вируса, возвращая файлы в исходное состояние. В начале своей работы фаги ищут вирусы в оперативной памяти, уничтожая их, и только затем переходят к "лечению" файлов. Среди фагов выделяют полифаги, т.е. программыдоктора, предназначенные для поиска и уничтожения большого количества вирусов. Учитывая, что постоянно появляются новые вирусы, программыдетекторы и программы-доктора быстро устаревают, и требуется регулярное обновление их версий; программы-ревизоры относятся к самым надежным средствам защиты от вирусов. Ревизоры запоминают исходное состояние программ, каталогов и системных областей диска тогда, когда компьютер не заражен вирусом, а затем периодически или по желанию пользователя сравнивают текущее состояние с исходным. Обнаруженные изменения выводятся на экран монитора. Как правило, сравнение состояний производят сразу после загрузки операционной системы. При сравнении проверяются длина файла, код циклического контроля (контрольная сумма файла), дата и время модификации, другие параметры; программы-фильтры (сторожа) представляют собой небольшие резидентные программы, предназначенные для обнаружения подозрительных действий при работе компьютера, характерных для вирусов; программы-вакцины (иммунизаторы) - это резидентные программы, предотвращающие заражение файлов. Вакцины применяют, если 9 отсутствуют программы-доктора, "лечащие" этот вирус. Вакцинация возможна только от известных вирусов. Вакцина модифицирует программу или диск таким образом, чтобы это не отражалось на их работе, а вирус будет воспринимать их зараженными и поэтому не внедрится. Существенным недостатком таких программ является их ограниченные возможности по предотвращению заражения от большого числа разнообразных вирусов [4]. 1.3.5 Межсетевое экранирование При подключении корпоративной сети к открытым сетям, например к сети Internet, появляются угрозы несанкционированного вторжения в закрытую (внутреннюю) сеть из открытой (внешней), а также угрозы несанкционированного доступа из закрытой сети к ресурсам открытой [6]. Ряд задач по отражению угроз для внутренних сетей способны решить межсетевые экраны. Межсетевой экран (МЭ) или брандмауэр (Firewall) - это средство защиты, которое можно использовать для управления доступом между надежной сетью и менее надежной. Основная функция МЭ - централизация управления доступом. Если удаленные пользователи могут получить доступ к внутренним сетям в обход МЭ, его эффективность близка к нулю. МЭ обычно используются для защиты сегментов локальной сети организации [9]. Межсетевые экраны обеспечивают несколько типов защиты: блокирование нежелательного трафика; перенаправление входного трафика только к надежным внутренним системам; сокрытие уязвимых систем, которые нельзя обезопасить от атак из глобальной сети другим способом; протоколирование трафика в и из внутренней сети; 10 сокрытие информации (имен систем, топологии сети, типов сетевых устройств и внутренних идентификаторов пользователей, от внешней сети; обеспечение более надежной аутентификации, чем та, которую представляют стандартные приложения [7]. Экранирование и с точки зрения сочетания с другими сервисами безопасности, и с точки зрения внутренней организации использует идею многоуровневой защиты, за счет чего внутренняя сеть оказывается в пределах зоны риска только в случае преодоления злоумышленником нескольких, поразному организованных защитных рубежей. Важным понятием экранирования является зона риска, определяемая как множество систем, которые становятся доступными злоумышленнику после преодоления экрана или какого-либо из его компонентов [8]. Для повышения надежности защиты, экран реализуют как совокупность элементов, так что "взлом" одного из них еще не открывает доступ ко всей внутренней сети. 11 ГЛАВА 2. ПРОЕКТНАЯ ЧАСТЬ 2.1 Настройка сервера После стандартной установки ОС на сервер, добавим необходимые нам роли. Выбираем роль Active Directory Domain Services, в подтверждающем запросе добавления роли и компонентов, необходимых для установки AD нажимаем “Добавить компоненты” и после жмём Далее. Рисунок 1 – Настройка AD После установки Роли, в Server Manager нажимаем на значок Флажка с восклицательным знаком и выбираем “Повысить роль сервера до уровня контроллера домена”. Запустится мастер конфигурирования AD DS. 12 Рисунок 2 - Настройка AD Выбираем вариант “Добавить новый лес”, указываем корневое имя домена. В параметрах контроллера домена оставляем по умолчанию функционал леса и домена, будет автоматически поднята роль DNS и задаем пароль для режима восстановления служб каталогов. Дожидаемся выполнения предварительной проверки. Все проверки готовности к установке выполнены успешно. Чтобы запустить установку, нажмите кнопку "Установить". В ходе установки конфигурации AD DS, система будет перезагружена. После перезагрузки добавим зону обратного просмотра в DNS. Зоны обратного просмотра служат для разрешения IP-адресов в имена устройств. Запускаем Server Manager, выбираем роль DNS и на сервере жмем правой кнопкой мыши. Выбираем пункт Диспетчер DNS. Выделяем вкладку Зоны обратного просмотра, нажимаем правой кнопкой и выбираем “Создать новую зону”. Выбираем Основная зона. Выбираем протокол, заданный по умолчанию IPv4 Зона обратного просмотра. 13 В завершении добавлении зоны обратного просмотра нажимаем Готово. Поднимаем службу DHCP и выполняем настройку Отмечаем галочкой роль DHPC сервер, в подтверждающем запросе добавления роли и компонентов, необходимых для установки DHCP нажимаем “Добавить компоненты”. В нашем случае дополнительные компоненты не нужны, поэтому нажимаем Далее. Информационная страница, на которой обращается внимание на то, что необходимо настроить на компьютере статический IP-адрес и перед установкой DHCP сервера нужно спланировать подсеть, области и исключения. На завершающем этапе установки, нажимаем Установить. После установки Роли, в Server Manager нажимаем на значок Флажка с восклицательным знаком и выбираем “Завершить конфигурацию DHCP”. Запустится мастер после установочной конфигурации DHCP. Рисунок 3 - Настройка DHCP Информационная страница, на которой сообщается что будут созданы группы безопасности администратора и пользователя DHCP-сервера, и будет произведена авторизация в AD. На следующем экране нажимаем “Подтвердить” что бы завершить процесс авторизации в Active Directory. Если процесс создания групп безопасности и авторизация в AD прошли успешно, то получим вывод Готово. Запускаем Server Manager, выбираем роль DHCP и на сервере жмем правой кнопкой мыши. Выбираем пункт Диспетчер DHCP. Выполним настройку DHCP. Создадим рабочий диапазон адресов, из которого будут выдаваться адреса клиентам. Создавать диапазон будем в зоне IPv4. Выбираем протокол IPv4 и нажимаем Новая область 14 Задаем имя области и ее описание. Определяем начальный и конечный адрес диапазона подсети. По желанию можно задать диапазон адресов, которые не будут выдаваться клиентам. Для задания диапазона исключения указываем начальный адрес и конечный и нажимаем Добавить. Задаем время аренды выданного IP-адреса. Указываем адрес шлюза. Параметры задания доменного имени, DNS сервера и WINS Servers пропускаем, оставляем указанных значения по-умолчанию. Соглашаемся с активацией заданной области. На этом установка и настройка AD DS, DNS, DHCP завершена. После завершения всех действий по добавлению ролей получены следующие результаты: установлена служба Active Directory и произведена пошаговая настройка, установлены и настроены роли сервера, обеспечивающие работу DHCP и DNS. 2.2 Разграничение прав доступа Глобальная группа – данная группа может использоваться для предоставления доступа к ресурсам другого домена. В эту группу можно Рисунок 4 - Настройка групп пользователей 15 добавить только учетные записи из того же домена, в котором создана группа. Глобальная группа может входить в другие глобальные и локальные группы(рис.4). Группа безопасности – этот тип группы используется для предоставления доступа к ресурсам. Например, вы хотите предоставить определенной группе доступ к файлам в сетевой папке. Для этого нужно создать группу безопасности. Формирование группы является удобным инструментом, так как после добавления в неё пользователя не приходится давать доступ каждому из них, а необходимо лишь открыть доступ группе, в которую они входят. Таким образом настраиваются групповые политики и становится удобным формирование прав доступа к основным папкам, находящимся в памяти сервера.(рис.5) Рисунок 5 - Формирование групп пользователей 16 Таким образом получилось 7 групп и 20 пользовательских учётных записей в которых настроены имя пользователя, пороли входа. Все пользователи распределены в группы и имеют полный доступ к специально созданным папкам.(рис.6) Рисунок 6 - демонстрация групп пользователей 2.3 Защита и фильтрация сети с помощью сервиса SkyDNS SkyDNS — компания, занимающаяся деятельностью в сфере облачной интернет-безопасности и контентной фильтрации. С ее помощью можно ограничить доступ к определенным ресурсам в Интернете для пользователей локальной сети. Работа службы SkyDNS в интернет-центрах Keenetic реализована в виде отдельного модуля микропрограммы NDMS V2. Пользователь может добавлять или исключать этот интернет-фильтр из микропрограммы, а также 17 включать или полностью выключать, не затрагивая параметров основного подключения к Интернету: SkyDNS будет работать за любыми NAT'ами и при сколь угодно часто меняющемся динамическом адресе. Для работы с данным модулем необходимо иметь учетную запись SkyDNS. Для ее получения нужно зарегистрироваться на официальном сайте. После регистрации заходим под своей учетной записью на сайт и Рисунок 7 - регистрация аккаунта SkyDNS переходим в меню Личный кабинет(рисунок 7). В Личном кабинете нас интересуют вкладки Фильтр и Исключения, в которых настраиваются политики контентной фильтрации. На вкладке Фильтр можно настроить разрешенные или запрещенные категории сайтов (распределение по категориям осуществляется сотрудниками SkyDNS, базы постоянно обновляются). На данной странице зеленый значок соответствует категории сайтов, доступ к которым разрешен, а красным — которые будут блокироваться(рисунок 8). 18 Рисунок 8 - Возможности SkyDNS На вкладке Исключения доступ к указанным сайтам можно настроить более тонко. Например, у нас на вкладке Фильтр запрещены Социальные сети и разрешены Поисковые системы. А на вкладке Исключения, независимо от этих настроек, мы можем разрешить доступ к социальной сети ВКонтакте (vk.com) и запретить доступ к поисковой системе Yahoo (рисунок 9). Рисунок 9 - список исключений 19 Далее настраиваем интернет-центр серии Keenetic через его встроенный веб-конфигуратор: 1. Должен быть установлен компонент Поддержка SkyDNS(рисунок 10). Рисунок 10 - настройка SkyDNS 2. После установки указанного компонента в меню Безопасность появится вкладка SkyDNS, в которой необходимо указать параметры своей учетной записи с сайта SkyDNS. В поле Тариф будет выведен тот тариф, который доступен в вашей учетной записи на сайте SkyDNS (в нашем случае это бесплатный вариант FREE)(рисунок 11). Рисунок 11 - настройка SkyDNS 3. В микропрограмме NDMS V2 появилась возможность регистрировать постоянные домашние устройства в вашей собственной сети. В настройках SkyDNS можно привязывать разные профили для зарегистрированных устройств и для устройств, которые появляются в вашей сети периодически (друзья, знакомые и т.п.). 20 Заходим в меню Домашняя сеть на вкладку Устройства и кликаем на те устройства, которые будут зарегистрированы в нашей сети (постоянные домашние устройства). В открывшемся окне установите галочку в поле Постоянный IP-адрес и нажмите кнопку Зарегистрировать, если вы хотите, чтобы устройству (компьютеру, ноутбуку и др.) домашней сети присваивался постоянный IPадрес. После этого устройство в списке станет выделено жирным шрифтом. Устройство может и не иметь постоянного IP-адреса при регистрации, SkyDNS будет работать в любом случае. (рисунок 12, рисунок 13) Рисунок 12 - настройка SkyDNS Рисунок 13 - настройка SkyDNS 21 4. После этого в меню Безопасность SkyDNS нажмимаем кнопку Профили фильтрации(рисунок 14). Рисунок 14 - настройка SkyDNS Так как в нашем примере используется бесплатная учетная запись на сайте SkyDNS и профиль Основной. Для всех устройств Домашней сети (зарегистрированных и незарегистрированных) будет работать созданный нами на сайте SkyDNS-профиль. Если учетная запись платная, то там доступно несколько созданных самим пользователем профилей, и можно разделять права доступа между зарегистрированными и незарегистрированными устройствами (например, гостевым устройствам оставить доступ только к определенным категориям, а домашним устройствам предоставить более полный доступ, или наоборот). Также можно варьировать профили между разными устройствами, зарегистрированными в Домашней сети (например, на свой компьютер более свободный профиль, на компьютер ребенка — наиболее защищенный от нежелательной информации). Также существует профиль без фильтрации, в котором не предусмотрена какая-либо фильтрация трафика. Для требуемых хостов будут использоваться провайдерские DNS-сервера. Например, детские компьютеры могут закрыты фильтром, а взрослые могут использовать DNS-сервера предоставленные провайдером. После применения настроек попробуем зайти на следующие сайты: 22 http://vk.com (заблокирован в фильтрах, но разрешен в исключениях) (рисунок 15). Рисунок 15 - пример работы SkyDNS yahoo.com (разрешен в фильтрах, но запрещен в исключениях). рисунок 16). Рисунок 16 - пример работы SkyDNS http://google.com (разрешен в фильтрах, нет записи в исключениях) (рисунок 17). Рисунок 17 - пример работы SkyDNS 23 2.4 Установка и настройка межсетевого экрана на сервере Настроим межсетевой экран таким образом, чтобы по умолчанию был запрещен весь сетевой трафик между локальной вычислительной сетью и сетью Интернет, а затем разрешим передачу сетевых пакетов по определенным параметрам (порт, протокол) для передачи данных протоколов HTTP, HTTPS (для доступа к веб сайтам), SMTP, POP3, IMAP (для приема и отправки электронных сообщений). Для этого: 1. Откроем панель управления брандмауэром Windows. 2. Перейдем в свойства брандмауэра. 3. Установим действие «Запретить» по умолчанию для входящих и исходящих соединений (рисунок 18). Рисунок 18 – Указание действия по умолчанию для межсетевого экрана 4. Создадим разрешающее правило для входящих подключений по портам 80 (HTTP), 443 (HTTPS), 143 (незашифрованный порт IMAP), 993 (зашифрованный IMAP), 25 (незашифрованный SMTP), 465 (зашифрованный SMTP), 110 (незашифрованный POP3), 995 (зашифрованный POP3). 24 5. Создадим разрешающее правило для исходящих подключений по всем вышеперечисленным портам (рисунок 19, рисунок 20). Рисунок 19 – Создание правила для входящих пакетов Рисунок 20 – Создание правила для входящих пакетов 25 После чего завершаем настройку межсетевого экрана. 2.5 Установка антивируса Kaspersky Скачаем установочный файл Kaspersky Internet Security с сайта “Лаборатории Касперского”. Запустим установочный файл. Дожидаемся окончания поиска новой версии программы или нажимаем Пропустить. Рисунок 21 - Установка Kaspersky Нажимаем Продолжить(рисунок 21). Внимательно Касперского». читаем Вместе с Лицензионное Kaspersky Internet соглашение Security «Лаборатории устанавливается программа Kaspersky Secure Connection для защиты интернет-соединения. Рисунок 22 - Установка Kaspersky 26 Прочитаем сообщение об установке дополнительных компонентов безопасности и о возможных проблемах во время установки, а затем нажимаем Установить(рисунок 22). Рисунок 23 - Установка Kaspersky Нажимаем Да в окне Контроля учетных записей Windows(рисунок 23). Дожидаемся окончания установки. Убеждаемся, что рекомендуемые параметры включены, и нажимаем Применить(рисунок 24). Рисунок 24 - Установка Kaspersky Нажимем Готово. Программа Kaspersky Internet Security будет установлена. 27 ЗАКЛЮЧЕНИЕ Цель курсовой работы: обеспечение безопасности компьютерной сети программно-техническими средствами. В ходе курсового проекта выполнены следующие задачи: Описана установка и настройка межсетевого экрана. Описано назначение и метод установки антивирусного ПО. Описаны возможности, метод установки и настройки ПО для фильтрации трафика. При анализе и обосновании выбора ПО было выяснено, что невозможно абсолютно защитить информацию от несанкционированного доступа. Для выбора принципа организации защиты от НСД необходим индивидуальный подход в каждом конкретном случае. Нужно четко представлять себе, что никакие аппаратные, программные и любые другие решения не смогут гарантировать абсолютную надежность и безопасность данных в информационных системах. Главное в определении мер и принципов защиты от несанкционированного доступа это квалифицированно определить границы разумной безопасности и затрат на средства защиты с одной стороны, и поддержания системы в работоспособном состоянии и приемлемого риска с другой. В ходе проделанной работы были достигнуты цели и выполнены задачи. Были приведены методы установки и настройки ПО, необходимого для защиты пользователей и компьютерной сети от несанкционированного доступа любого характера. 28 СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ И ЛИТЕРАТУРЫ 1. Крошилин С.В., Медведева Е.И. Информационные технологии и системы в экономике: учебное пособие. - М.: ИПКИР, 2017. - 485с. 2. Крошилин С.В. Возможные угрозы безопасности экономических информационных систем и методы их устранения / Коломна: КГПИ. - 2006. С. 240-244. 3. Комплексная защита информации в корпоративных системах: учеб. пособие / В.Ф. Шаньгин. — М.: ИД «ФОРУМ»: ИНФРА-М, 2018. — 592 с. — Режим доступа: http://znanium.com/catalog/product/937502 4. Э. Таненбаум, Уэзеролл Д. Компьютерные сети. 5-е изд. СПб.: Питер, 2017. 5. Бабаш, А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. — М.: КноРус, 2016. 6. Эксплуатация объектов сетевой инфраструктуры: учебник / А.В. Назаров, А.Н. Енгалычев, В.П. Мельников. - М.: КУРС; ИНФРА-М, 2018. — 360 с. — Режим доступа: http://znanium.com/catalog/product/952085 7. Сергеев, А.Н. Основы локальных компьютерных сетей [Электронный ресурс] : учебное пособие / А.Н. Сергеев. — Электрон.дан. — Санкт-Петербург: Лань, 2016. — 184 с. — Режим доступа: https://e.lanbook.com/book/87591 8. Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов. 4-е изд. СПб.: Питер, 2016 9. Программное обеспечение компьютерных сетей: учеб. пособие / О.В. Исаченко. — М.: ИНФРА-М, 2018. — 117 с. — Режим доступа: http://znanium.com/catalog/product/941753 10. Запечников, С.В. Информационная безопасность открытых систем. В 2-х т. Т.1 — Угрозы, уязвимости, атаки и подходы к защите / С.В. Запечников, Н.Г Милославская. — М.: ГЛТ, 2017. 29